Vo veľkej väčšine DDR3 pamätí aj od renomovaných výrobcov je možné vyvolať veľké množstvo chýb, zmien uložených informácií, špecifickým opakovaným čítaním.

Chyby pritom nevznikajú priamo v čítaných pamäťových bunkách ale v blízkych riadkoch k týmto bunkám, toto zistenie má tak aj vážne bezpečnostné dôsledky. Aj kód bez oprávnení totiž využitím tohto fenoménu môže zasahovať do pamäte, ktorá mu nepatrí, a minimálne zhodiť operačný systém. Potenciálne môže aj prevziať kontrolu nad počítačom.

Zistil to tím z Carnegie Mellon University a Intel Labs, ktorý o svojim zisteniach informuje v tomto článku (PDF).

Vznik chýb je podľa zistení tímu možné dosiahnuť opakovaným mnohonásobným rýchlym zvýšením a znížením úrovne napätia vodiča fyzického riadku pamäte v rámci jedného obnovovacieho cyklu. Takéto mnohonásobné opakovanie v rámci jedného obnovovacieho cyklu pamäte, teda skôr ako sa uložené hodnoty v DDR pamäti obnovia, môže postupne v moderných pamätiach s čoraz menšími bunkami a ich väčšou hustotou zmeniť uložený náboj a teda uložené hodnoty v pamäťových bunkách v okolitých riadkoch.

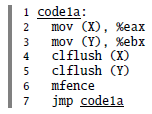

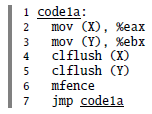

Opakované zvyšovanie a znižovanie napätia na vodiči riadku pamäte je možné dosiahnuť jednoduchým opakovaným striedavým čítaním obsahu pamäťovej bunky v tomto riadku a inej v inom riadku, s mazaním obsahu cache pamäte. Radič pamäte v takomto prípade opakovane aktivuje a vypína napätie na vodiči daného riadku.

Jednoduchý program, ktorý vyvolá chyby v DDR3 pamätiach

Pri cielenej rýchlej aktivácii a vypínaní napätia ide pritom podľa testu tímu o častý jav. Pri testoch na PC platforiem Intel Sandy Bridge, Ivy Bridge a Haswell pri takomto opakovanom čítaní z jednej pamäťovej pozície v 2 GB module prišlo k zmene hodnôt až 16 až 22 tisíc pamäťových buniek, pričom približne rovnako časté bolo zmenenie hodnoty z 0 na 1 a z 1 na 0. Zrejme pre odlišnosť radičov na AMD Piledriver počet chýb dosahoval iba 58, stále je ale samozrejme dostatočný pre spôsobenie problémov.

Navyše nie je jasné, aká je časová a priestorová distribúcia vzniku chýb a či menší počet chýb v prípade AMD paradoxne neumožňuje cielenejšie vážnejšie útoky.

Pre masové otestovanie rozličných modulov vyvinul tím testovacie zariadenie postavené na FPGA čipe, pričom na ňom otestoval spolu 129 DDR3 pamäťových modulov od troch významných nemenovaných výrobcov. Až u 110 z týchto modulov vznikli chyby.

Na vyvolanie chyby stačilo v minimálnom prípade iba 139 tisíc prečítaní pamäte a u modulu s najväčším počtom vyvolaných chyb sa zmenila každá 1700-tá pamäťová bunka.

Ako najpraktickejšie riešenie pre zabránenie zneužívania tohto problému okrem skvalitnenia čipov navrhuje tím zaviesť inteligentné obnovovanie riadkov DDR pamäte, ktoré by identifikovalo riadky ohrozené potenciálne takouto zmenou pri častom prístupe k ich susedným riadkom a tieto by obnovovalo prednostne.

| |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

| |

chcelo by to ešte attack cez sieť 220

Od: iso

|

Pridané:

30.12.2014 10:27

prípadne aj 110 a bude to úplné.

|

| |

realne zneuzitie?

Od: mif

|

Pridané:

30.12.2014 10:42

Problem je to zaujimavy ale realne sa to na utok alebo cielene citanie dat pouzit neda. To ze sa zhodi OS dnes uz nefici

|

| |

Re: realne zneuzitie?

Od reg.: Bryan Fury

|

Pridané:

30.12.2014 10:49

Reálne zneužitie také ako väčšina novoobjavených chýb v rôznych portoch, či už softwarových, alebo hardwarových a iných bránach. Žiadne. Len ľudia panikária nonstop a potom hodia múdry komentár, ktorý pochytili na nejakom zahraničnom fóre: "Čo ak si bol hacknutý, už desať tisíc krát."

|

| |

Re: realne zneuzitie?

Od: kopo

|

Pridané:

30.12.2014 10:52

Ja si myslim, ze aj zhodenie os je niekedy potrebne, najma ak potrebujes nieco bootnut priamo so systemom (serverom) je toto podla mna rychle a tazko stopovatelne riesenie (v logu najdes iba pamatovu chybu)

pripadne ma prosim opravte

|

| |

Re: realne zneuzitie?

Od reg.: gandor

|

Pridané:

30.12.2014 11:15

Vystopovat sa to zrejme bude (niekedy) dat. Lebo na to, aby sa ti to podarilo, potrebujes najskvor opakovane citat - robit specificku nezvicajnu akciu - a to by sa mohlo (ale nemuselo) niekde zaznamenat.

V kazdom pripade AK (a toto asi nebude tak lahke) sa niekde najde sposob ako to vyvolat na dialku, tak dopad to moze mat dost zaujimavi - naco pouzit DDOS na odstavenie nejakeho namakaneho pola serverov, ked staci pravidelne zhadzovat load balancer...

|

| |

Re: realne zneuzitie?

Od: reg.: x x l l

|

Pridané:

30.12.2014 11:38

Obavam sa ze toto sa ti nikde logovat nebude. Opakovane citanie je presne to, co procesor bezne robi :) Necachovany pristup do pamate sa bezne vyuziva napr. na urovni ovladacov hw.

Skor ma zaujima ako na tento problem prisli. Vyrobcovia pamati to mali predpokladam ako akceptovane riziko.

|

| |

Re: realne zneuzitie?

Od: Koumak

|

Pridané:

30.12.2014 17:18

Nuz a prave preto sa do serioznych serverov pouzivaju ECC paritne pamate, ktore tymto javom zrejme netrpia ;)

|

| |

Re: realne zneuzitie?

Od: reg.: x x l l

|

Pridané:

30.12.2014 11:31

Minimalne ta toto zacne zaujimat, ak si staval mission critical system. Prevencia je lacna, staci najst vyrobcu co tym netrpi. Pri dnesnom kvante sw ti nikto negarantuje, ze mejaky progos mantak omylom nevyrobi loop s necachovanym pristupom do pamate. Kludne aj v dobrej viere :)

|

| |

Re: realne zneuzitie?

Od: lt@

|

Pridané:

30.12.2014 12:29

Tych par tipujem budu ECC pamate. Tie by mohli tomuto odolat v konecnom dosledku.

|

| |

Re: realne zneuzitie?

Od: lockator

|

Pridané:

30.12.2014 12:51

Týmto problémom trpia aj ecc pamäte, problém musia riešiť výrobcovia, je to spôsobené vysokou hustotou a to testovali iba pamäte do 2GB. Na konci štúdie navrhli aj zopár riešení, ako svoje optimálne je podľa nich náhodná obnova susediacich riadkov.

|

| |

Re: realne zneuzitie?

Od: Koumak

|

Pridané:

30.12.2014 17:24

Sice som nehladal blizsie info o tomto probleme, ale buffered ECC paritne pamate by tym nemali trpiet, kedze funguju dost odlisne od beznych. Navyse samotny pamatovy riadiaci cipset kontroluje sucty a teda nezrovnalosti reportuje a koriguje.

Ja som mal len zly kontakt na jednom RAM pine a server bezal OK, akurat to reportovalo bludne vela chyb (samozrejme aj korigoval) sustavne. U vyssieuvedenej chyby je v pripade serverov vysledne spravanie obdobne.

|

| |

Re: realne zneuzitie?

Od: Muad'Dib

|

Pridané:

4.1.2015 14:53

No nemali, to máš pravdu.

Už iba obyčajné ECC pamäte by to mali výrazne znížiť. A ten "vyrovnávací nárazník" ("buffer") by mal takémuto "mláteniu"

dosť dobre zabraňovať.

Zaujímavé tiež je, že Piledriver bol aj s bežnými pamäťami o toľko odolnejší.

Je to zrejme preto, lebo to je v podstate serverová mikroarchitektúra...

Ináč, toto nie je nič nové, čítal som o tom už pred mnohými mesiacmi...

|

| |

Re: realne zneuzitie?

Od: Muad'Dib

|

Pridané:

4.1.2015 15:01

Aha, tak to beriem späť...

To, čo som čítal pred mnohými mesiacmi bolo len niečo také ako nejaká jednoduchá "prezentácia", s pár náčrtmi, a viac-menej heslovitými vyjadreniami. (Neznášam prezentácie - prevláda v nich forma nad obsahom.)

To bolo asi len nejaké predbežné oznámenie.

Ako tak pozerám, tak toto je už vážne spracovaná laboratórna práca, s podrobnými meraniami a výsledkami v tabuľkách a grafoch.

To už hej...!

|

| |

Re: realne zneuzitie?

Od reg.: Pjetro de

|

Pridané:

30.12.2014 13:11

Jak moze niekto v dnesnej post-snowdenosskej ere snivat o bezpecnych systemoch a mission critical system... SW aj HW prepchaty zadnymi vratkami, prekvita socialne inzinierstvo (e-haved ako virusy, cerviky, keyloggery, malwere, adware ...), man-in-the-middle utoky ...

Bezpecnost nebudes mat ani vtedy ak: budes mat vlastny OS, vlastne softy, vlastny CPU, vlastne radice, vlastne firewally/routre/smerovace, vlastne kryptograficke standardy, vlastne sietove protokoly ... proste vlastne vsetko. Pokojna dusa moze byt jedine z hladiska zadnych vratok, ale nie z hladiska socialneho inzinierstva a roznych inych utokov (utokom druhych osob nezabranis absolutne nijako).

|

| |

Re: realne zneuzitie?

Od: truthseeker

|

Pridané:

31.12.2014 16:17

Pjetro, pouzivas zamok na svojom byte ?

|

| |

Re: realne zneuzitie?

Od: tmp

|

Pridané:

1.1.2015 1:54

pred bojom je kazdy general, ci ako to bolo

|

| |

Re: realne zneuzitie?

Od: -...-

|

Pridané:

30.12.2014 13:01

Pre riadiace strediská a bezpečnostné systémy je to dosť vážny problém. 1 minúta bez alarmu je niekedy viac než dosť.

|

| |

znovu intel chyby po krátké době

Od: jjjjjjjjjj

|

Pridané:

30.12.2014 12:30

další důvod nekupovat ty korupčníky a podvodníky z intelu

|

| |

Žeby akufáza...

Od: Jerichoo.

|

Pridané:

30.12.2014 15:02

A zrovna si ho vždy kúpim...

A nech Ťa aj porazí, Pepo...

|

| |

Re: Žeby akufáza...

Od: elnino22

|

Pridané:

30.12.2014 20:17

dôvod?

|

| |

Re: Žeby akufáza...

Od: Ferikuš

|

Pridané:

30.12.2014 23:41

důvod?.. sociální původ !

sa vravelo na vojne v 89-tom

|

| |

ktore

Od reg.: Pjetro de

|

Pridané:

30.12.2014 13:05

A co take DDR2? Trpia tym len nove DDR3 (male tranzistory), alebo aj tie celkom prve DDR3 spred x-rokov vyrabane vacsimi procesmi?

|

| |

Re: ktore

Od reg.: jebebejbe

|

Pridané:

30.12.2014 14:18

vyskusaj a daj nam vediet ;)

|

| |

\"Zrejme pre odlisnost radica\"

Od: Mir

|

Pridané:

30.12.2014 14:23

Intel nevyrobil poriadny DDR3 pamatovy radic od doby co zacali s cipsetmi X38.

Prekracovali JEDEC Standardy tym ze ludom tlacili ramky s napatim 1,9v (standard je 1,5v) a predavac vam s usmevom povedal "tak z nich aspon viac dostanete OCckom".

Potom vezmete poriadne ramky ktore na Intely sli na 1600Mhz CAS 8, ale s chybami, date ich na AMD a funguje to na 1600 CAS 7 bez najmensich problemov.

|

| |

nemam ddr3

Od: xtc

|

Pridané:

30.12.2014 14:36

Este stastie ze mam DDR4

|

| |

Re: nemam ddr3

Od: Jerichoo.

|

Pridané:

30.12.2014 15:05

Neboj.

Nebudú na tom lepšie...

:-)

|

| |

Re: nemam ddr3

Od: nomi

|

Pridané:

30.12.2014 15:40

HA! ja mám väčší, ja mám DDR5!

|

| |

Re: nemam ddr3

Od: Jerichoo.

|

Pridané:

30.12.2014 15:45

To jediné vieme že nemáš...

|

| |

Re: nemam ddr3

Od: prdlajs

|

Pridané:

30.12.2014 18:06

Si si isty? Pozri sa, co sa pouziva v novsich grafickych kartach ;)

|

| |

Chapi?

Od: Japster.

|

Pridané:

30.12.2014 19:23

GDDR5 a nie najnovších. Sú tam už roky.

A to sú iné pamäte ako sú klasické DDR do PC...

|

| |

Re: Chapi?

Od: Japster.

|

Pridané:

30.12.2014 19:59

Vtip je v tom, GDDR5 boli na svete skôr ako DDR4.

:-)

|

| |

Je to mozne?

Od: Jano 2588

|

Pridané:

30.12.2014 16:17

Nechce sa mi verit, ze takejto sprostosti mozu ludia aj verit.

Ak by pamatove bunky mali takuto chybovost, pocitace s DDR3 by neexistovali.

|

| |

Re: Je to mozne?

Od: Jerichoo.

|

Pridané:

30.12.2014 16:51

Cicho!

To sú prípravy na první apřil...

|

| |

Re: Je to mozne?

Od: prdlajs

|

Pridané:

30.12.2014 18:07

Lenze tu nie sme na nabozenskom fore, takze "nechce sa mi verit" si nechaj do kostola.

|

| |

Re: Je to mozne?

Od: truthseeker

|

Pridané:

31.12.2014 16:20

Bezne sa cache pamat nevymazava. Prave naopak, cielom je, aby pri opakovanom pristupe do pamate sme usetrili prenos po zbernici tym, ze poziadavku obsluzi cache pamat (prvej, druhej alebo tretej urovne).

|

| |

Je to mozne?

Od: Jano 2588

|

Pridané:

30.12.2014 19:09

Zasa nejaky troll namiesto argumentu reaguje na slovne spojenie.

Btw. predtym som tu v prispevku napisal cely popis problemu ale moderator mi prispevok zmazal. Cenzura na DSL.sk funguje...

|