|

Nový trend v cloudovom úložisku, v Boxe kľúče k súborom manažuje užívateľ

cloud

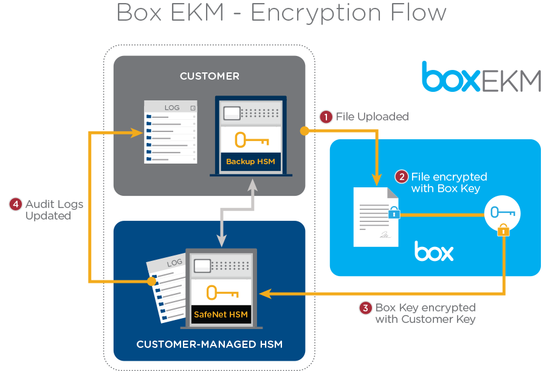

Služba cloudového úložiska súborov Box, už v súčasnosti populárna medzi firmami, aktuálne predstavila novú výrazne bezpečnejšiu možnosť jej používania dávajúcu kontrolu nad kľúčmi k súborom užívateľom. Nový produkt nesie označenie Box EKM, Enterprise Key Management, a určený bude najmä pre väčších firemných zákazníkov. Box aj v súčasnosti všetky súbory uložené do cloudu šifruje, kontrolu nad kľúčmi má v doterajšej podobe ako u iných služieb samotná služba a nie zákazník. Ten tým samozrejme nemá kontrolu ani nad prístupom k súborom. Napríklad v prípade súdneho príkazu je služba povinná súbory užívateľa sprístupniť a to potenciálne aj bez informovania užívateľa, podobne bránenie získania prístupu ku kľúčom a súborom napríklad útočníkom je plne v réžii služby. Službu rovnako ako ostatné bežné cloudové služby tak firmy často nevyužívajú z obáv z nedostatočnej kontroly nad dátami, pričom niektorým typom firiem to dokonca nedovoľuje prísna regulácia stanovujúca minimálnu úroveň ochrany dát. K dispozícii sú v súčasnosti okrem iného aj cloudové služby a riešenia, ktoré do cloudu ukladujú už na strane zákazníka šifrované súbory. Takéto služby ale majú výrazné technické limity, ako so súbormi následne služba umožňuje nakladať a pracovať, napríklad v oblasti zdieľania, hľadania a ďalších funkcií. Pri Box EKM je každá verzia súboru šifrovaná po nahratí do systémov Boxu samostatným kľúčom, ten je následne zašifrovaný kľúčom užívateľa a Box si uchová len zašifrovanú podobu kľúča pre každý súbor. Bez rozšifrovania tohto kľúča kľúčom užívateľa tak systémy Boxu nevedia pristupovať k nešifrovanej podobe súboru. Kľúč užívateľa je uložený a šifrovanie a dešifrovanie prebieha v hardvérovom bezpečnostnom module, HSM, uloženom v dátovom centre Amazonu a prenajatom zákazníkovi, pričom záložná synchronizovaná kópia modulu je u zákazníka.

Pri potrebe prístupu k súboru systémy Boxu musia požiadať o dešifrovanie kľúča HSM modul, ktorý každé dešifrovanie bezpečne loguje a pre ktorý sú nastavené pravidlá aké požiadavky automaticky akceptuje a aké automaticky zamieta. Štandardne napríklad akceptuje požiadavky vyzerajúce ako individuálne požiadavky na prístup k súborom ale zamieta požiadavky vykazujúce charakter hromadného prístupu. Aj nad funkčnosťou HSM modulu uloženého v Amazone má mať plnú kontrolu zákazník, akým spôsobom sa voči HSM autentifikuje a ako môže konfigurovať pravidlá pre akceptovanie požiadaviek na dešifrovanie súborov Box neinformuje. Použité HSM moduly pochádzajú od SafeNet a mali by byť bezpečné proti manipulácii, nemalo by byť možné podobne ako u iných HSM z nich získať kľúče ani donútiť ich k neautorizovanému dešifrovaniu. Umiestnené primárne v dátových centrách Amazonu boli kvôli zabezpečeniu dostatočnej odozvy pri komunikácii so systémami Boxu, do budúcnosti služba počíta aj s verziou služby s HSM modulmi len u zákazníka. Služba Box EKM je v súčasnosti dostupná v beta teste niekoľkým zákazníkom, všeobecne dostupná bude na jar za bližšie nešpecifikovaný dodatočný poplatok. Najnovšie články: Diskusia:

Pridať komentár | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||