|

Zraniteľné RSA kľúče z Infineon čipov aké sú na eID sa dajú zlomiť 10-krát lacnejšie

Len niekoľko dní po zverejnení informácií o výrazne zníženej bezpečnosti RSA kľúčov generovaných kryptografickými Infineon čipmi slovensko-českým výskumným tímom z Masarykovej univerzity v Brne avizujú dvaja počítačoví experti dva nové efektívnejšie útoky umožňujúce niektoré z kľúčov zlomiť lacnejšie a rýchlejšie. V prípade kratších kľúčov je zrýchlenie veľmi markantné, bezpečnosť 3072-bitových RSA na ktoré prešlo Slovensko zatiaľ týmito informáciami ohrozená nie je. kauza zraniteľných eID

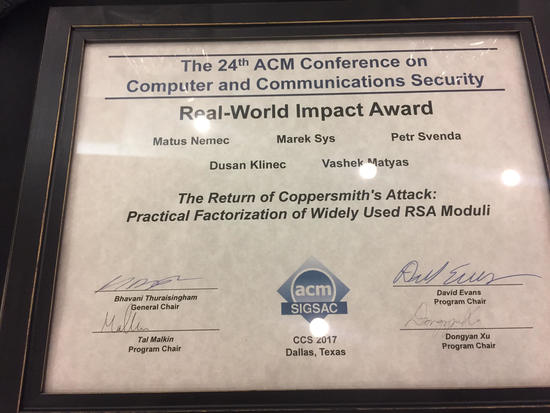

Jeden je pritom veľmi výrazným zlepšením. Slovenskí občania sa zatiaľ našťastie nemusia obávať, keď sa netýka všetkých dĺžok RSA kľúčov. V dobre známej kauze tím z Masarykovej univerzity dosiahol dva významné výsledky. Identifikoval špecifický tvar a vďaka tomu zraniteľnosť RSA kľúčov generovaných Infineon čipmi a zároveň vyvinul efektívny útok ROCA, ktorý dokáže prakticky zlomiť kľúče viacerých bežných dĺžok vrátane 2048-bitových aké boli použité na slovenských eID. O kauze, zisteniach tímu a aplikovateľnosti na slovenské eID informujeme v tejto sérii článkov. Dramatické zlepšenieVeľmi dramatické zlepšenie zlomenia RSA kľúčov aké generujú predmetné Infineon čipy avizoval v piatok teoretický informatik zaoberajúci sa kryptografiou Jannis Harder.Ten implementoval iný útok ako ROCA a 512-bitový kľúč dokázal zlomiť jedným vláknom na notebooku za menej ako 900 sekúnd, teda 15 minút. Pre DSL.sk avizoval, že ide o najhorší prípad a takáto rýchlosť je dosiahnutá na notebooku s 2.6 GHz procesorom Intel Core i7-6700HQ.

Pre porovnanie s útokom ROCA, ktorý udáva rýchlosť zlomenia na 3 GHz serverovom procesore Intel Xeon E5-2650 v3, je potrebné mierne upraviť čas dosiahnutý Harderom. Pri takte 3.0 GHz by jeho útok trval 780 sekúnd, čo oproti 1.93 hodinám u ROCA znamená cca 8.9-násobné zlepšenie. Vzhľadom na vyšší výkon serverových procesorov aj v ďalších aspektoch je možné zrýchlenie a zlacnenie zrejme zaokrúhliť na 10-násobné. Priemerná náročnosť útoku je podobne ako u ROCA polovičná oproti najhoršiemu prípadu. Harder ale predbežne neočakáva, že jeho útok bude lepší ako ROCA u výrazne dlhších kľúčov, a skôr očakáva že u dlhších kľúčov bude na tom horšie. Harderov útok podľa informácií pre DSL.sk funguje podobne ako ROCA, keď skúša všetky možnosti pre časť kľúča a na každú aplikuje existujúcu efektívnu faktorizáciu pre dané známe informácie o kľúči. Na rozdiel od ROCA využívajúceho Coppersmithovu metódu využíva variant iného útoku od autorov RSA Rivesta a Shamira.

Oproti útoku ROCA musí skúšať pre kľúč danej dĺžky výrazne viac možností, použitá faktorizácia je ale výrazne rýchlejšia. Pri 512-bitových kľúčoch je spolu útok výrazne efektívnejší ako ROCA, s väčšími dĺžkami kľúčov bude na tom ale podľa predbežného odhadu Hardera útok horšie a efektívny prestane byť skôr ako ROCA. Konkrétne dáta pre dlhšie kľúče ale zatiaľ nemá k dispozícii. Zlepšenie u 2048-bitovýchĎalšie zlepšenie oznámil už pred zverejnením detailov kryptograf Daniel J. Bernstein so svojim tímom.Bernstein avizuje zrýchlenie a teda zlacnenie o 5% až 25% u 2048-bitových RSA kľúčov, ktoré boli do utorkového zneplatnenia použité aj na slovenských eID. Jeho zlepšenie by tak ďalej zlacnilo reálny útok na slovenské eID.

Bernstein avizuje, že jeho útok je len vylepšením útoku ROCA s využitím Coppersmithovej metódy. Podľa informácií slovensko-českých výskumníkov za ROCA pre DSL.sk mal Bernstein zrýchlenie dosiahnuť šikovným vylepšením pri konštrukcii matíc, detaily ku koncu týždňa ešte tím nemal k dispozícii. Hrozí problém 3072-bitovým RSA?Kým Estónsko reálny problém s 2048-bitovými RSA kľúčmi vyriešilo do dvoch mesiacov od dozvedenia sa o probléme prechodom na kľúče založené na eliptických krivkách a algoritme ECDSA, Slovensko po viac ako štyroch mesiacoch prešlo len na 3072-bitové RSA a neskôr plánuje prejsť na ECDSA.V ECDSA na Infineon čipoch v súčasnosti nie sú verejne známe zraniteľnosti, ktoré by tak zásadne oslabovali bezpečnosť kľúčov ako zistenia slovensko-českého tímu pri RSA. ECDSA ako taký má niektoré svoje potenciálne respektíve skôr filozofické nevýhody. Keďže Slovensko plánuje naň aj tak prejsť, zvolené riešenie oproti priamemu prechodu na ECDSA zrejme nemá žiadne výhody ak bolo realizované v takomto časovom rámci a naopak nesie len nevýhody a potenciálne riziká. Prechod na 3072-bitové RSA by tak dával zmysel, ak by bol realizovaný ako okamžité jednoduché riešenie ako eliminovať vážne riziko pre 2048-bitové RSA. Keďže predpokladane existujúce ostatné riešenia v štátnom IT okrem systému vydávania certifikátov sú kompatibilné aj s dlhšími RSA kľúčmi, takáto zmena nevyžaduje veľa zásahov a mohla by byť realizovaná v rádoch týždňov. Štát prechod zrealizoval za 15 dní od verejného oznámenia problémov. To pritom bolo viac ako štyri mesiace odkedy sa o probléme dozvedel a takýto postup sa preto nezdá optimálny. Navyše sa ukázalo, že ešte 18. októbra NBÚ nevedel že aj 3072-bitové kľúče na eID sú generované rovnakým problematickým spôsobom. Naopak dokonca mal opačnú informáciu a verejnosti tvrdil, že 3072-bitové kľúče nie sú generované týmto spôsobom. Ako je to možné, keď podľa informácií NBÚ pre DSL.sk sa malo toto riešenie s prechodom na 3072-bitové kľúče vybrať už v júli, NBÚ stále neodpovedal. Bezprostredné riziko podľa verejne dostupných informácií pre 3072-bitové certifikáty ale aspoň zatiaľ nehrozí. Tieto kľúče sú síce generované rovnakým spôbom ako 2048-bitové a majú štruktúru výrazne oslabujúcu ich bezpečnosť, zatiaľ dostupné útoky nie sú vôbec prakticky na túto dĺžku kľúča aplikovateľné. Vzhľadom na to ako funguje ROCA sa zrejme nedá očakávať, že sa priamo útok ROCA dá zlepšiť aby bol schopný prakticky zlomiť 3072-bitové kľúče. Ako vyplýva z predbežných informácií Hardera jeho útok pravdepodobne u takejto dĺžky tiež nebude efektívnejší. Tieto kľúče majú ale podľa zistení výskumníkov výrazne slabšiu bezpečnosť ako plne bezpečné 3072-bitové a nájdenie efektívnejšieho útoku sa nedá vylúčiť. Ako je to pravdepodobné je ťažké odhadovať, v tejto oblasti totiž náročnosť výpočtov väčšinou nie je dokázaná. Aj keď zatiaľ sa javí efektívne zlomenie 3072-bitových kľúčov ako menej pravdepodobné. Zatiaľ v každom prípade dokonca nemáme ani dôkaz, že zlomenie plne kvalitného dostatočne dlhého verejného RSA kľúča respektíve jeho rozloženie na súčin prvočísiel klasickými počítačmi je určite nepraktické. Zároveň ale samozrejme nemáme žiadny efektívny algoritmus na faktorizáciu verejných kľúčov a pre dobre implementovaný algoritmus RSA sa nenašiel za 40 rokov praktický útok. Čo si myslí svetový expertNázor na mieru potenciálneho ohrozenia 3072-bitových RSA kľúčov generovaných spôsobom ako na našich eID sme získali aj od kryptografa svetovej úrovne Brucea Schneiera.Schneier je okrem iného spoluautorom viacerých kryptografických algoritmov, z tých známejších Skein, Twofish a Blowfish. Pýtali sme sa ho čo si myslí o možnosti výrazne lepších útokov napríklad na 3072-bitové kľúče so štruktúrou, aké generujú problematické Infineon čipy a teda aj slovenské eID. "Samozrejme je to možné," uviedol Schneier. Vzhľadom na vyššie uvádzané skutočnosti je to samozrejme očakávaná odpoveď, keď efektívnejší útok nie je možné vylúčiť. Najnovšie články: Diskusia:

Pridať komentár | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||