|

V SSL, základnom bezpečnostnom protokole Internetu, objavená vážna chyba

Dvojica bezpečnostných expertov Marsh Ray a Steve Dispensa vo štvrtok informovala o objavení vážnej bezpečnostnej chyby v samotnom návrhu SSL protokolu respektíve jeho aktuálnej verzii označovanej TLS, ktorá umožňuje reálne útoky na dnešné aplikácie formou Man-In-The-Middle útoku. Chyba si vyžiada vydanie novej verzie protokolu SSL, súčasné implementácie budú pravdepodobne najskôr ochránené len dočasnými riešeniami.

Protokol SSL, respektíve TLS, je štandardným bezpečnostným protokolom používaným na Internete pre prenos zabezpečených streamov dát a využívaný je okrem iného napríklad pri prístupe na zabezpečené HTTPS stránky. Zároveň je čoraz častejšie používaný napríklad aj na realizáciu VPN sietí. Objavená chyba má vážne bezpečnostné následky, umožňuje totiž Man-In-The-Middle, MITM, útokom na začiatok streamu dát prenášaných od klienta na server po SSL spojení vložiť ľubovoľné útočníkom zvolené dáta a to bez zaregistrovania serverom alebo klientom. Útok priamo neumožňuje rozšifrovať prenášané dáta. MITM útok znamená, že útočník dokáže sledovať a zároveň manipulovať prenášané pakety, mazať ich alebo posielať nové sfalšované pakety. Útočník tak musí mať plný prístup k nejakému bodu internetovej infraštruktúry medzi užívateľom a serverom. Úlohou protokolu SSL bolo byť odolným ale aj proti takémuto typu útokov, aktuálne tak túto svoju úlohu už neplní. Problém sa nachádza v návrhu možnosti SSL protokolu kedykoľvek po nadviazaní SSL spojenia dohodnúť novú SSL session, teda nové šifrovacie parametre a kľúče. Nová session sa iniciuje spustením rovnakej autentifikačnej fázy, aká prebieha pri počiatočnom nadväzovaní SSL spojenia. V autentifikačnej fáze sa server preukazuje svojim certifikátom, klient a server si dohadujú použitú symetrickú šifru, vymenia si dáta pre vytvorenie kľúča a voliteľne na žiadosť servera sa môže klient autentifikovať tiež pomocou certifikátu. Opätovné spustenie autentifikačnej fázy a vytvorenie novej SSL session na otvorenom SSL spojení môže iniciovať klient aj server, pričom spojenie sa nepreruší a rovnako žiadnym spôsobom nie sú ovplyvňované samotné dáta vyššieho protokolu prenášané SSL protokolom. Ak boli napríklad na aplikačnej úrovni zaslané pred opakovaním autentifikačnej fázy dáta, ktoré si aplikácia neprečítala, môže si ich prečítať aj po ukončení opakovanej autentifikačnej fázy a platnosti novej SSL session. Možnosť opakovania autentifikačnej fázy sa v SSL protokole nachádza z praktických dôvodov a v súčasnosti sa reálne využíva napríklad na zabezpečených webových stránkach, na ktorých sa klienti musia preukázať certifikátom. Ak majú tieto stránky ale aj zabezpečenú časť prístupnú verejnosti respektíve napríklad prvotnú prihlasovaciu stránku nevyžadujúcu autentifikáciu certifikátom, webový server najskôr pri vzniku SSL spojenie nevyžaduje od klienta autentifikáciu certifikátom. Ak následne ale z prenášaných HTTP dát server zistí, že klient si vyžiadal URL s povinnou autentifikáciou certifikátom, server iniciuje opätovnú autentifikačnú fázu, v ktorej už od klienta požaduje autentifikáciu certifikátom. Objavená zraniteľnosť SSL protokolu tkvie v tom, že SSL session pred opakovaním autentifikačnej fázy a SSL session po skončení opakovanej autentifikačnej fázy nie sú žiadnym spôsobom bezpečnostne zviazané, hoci prenášajú dáta jedného aplikačného streamu. Zároveň od momentu spustenia opakovanej autentifikačnej fázy komunikácia SSL protokolom vyzerá rovnako ako pri počiatočnej autentifikačnej fáze pri nadviazaní SSL spojenia. To umožňuje útočníkovi schopnému uskutočniť MITM útok aplikovať nasledovný scenár. Pri zistení vytváraného SSL spojenia z originálneho klienta na server vytvorí vlastné SSL spojenie na server, pričom falšuje pakety a ich zdrojovú adresu nastavuje na IP adresu klienta. Po tomto spojení zašle serveru zvolené dáta, ktoré mu umožnia útočiť na aplikačnej úrovni, a následne iniciuje opakovanie autentifikačnej fázy. Novú SSL session už ale nechá vytvoriť originálnym klientom, pričom zasielané pakety v oboch smeroch modifikuje tak, aby pokračovali v ním vytvorenom TCP/IP spojení na server. Útočníkom zaslané dáta pred iniciovaním autentifikačnej fázy tak bude server považovať za dáta zaslané klientom.

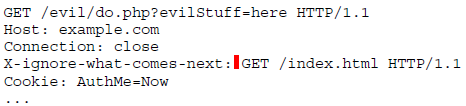

Praktické zneužitie tejto chyby v SSL protokole pri prenose zabezpečených HTTPS stránok popísal Marsh Ray priamo so zverejnením informácií o chybe. V rámci prvej SSL session vytvorenej útočníkom zašle útočník časť HTTP hlavičky po červenú značku v ilustračnom obrázku zasielaných dát a s vyžiadaním URL, ktorá realizuje jeho aplikačný útok respektíve časť aplikačného útoku. Keďže HTTP hlavička nebola zatiaľ odoslaná celá, webový server ju zatiaľ nespracuje. Útočník následne iniciuje autentifikačnú fázu a druhú SSL Session nechá vytvoriť originálneho klienta, ktorý v skutočnosti svojou HTTP hlavičkou, nasledujúcou v ilustrácii zasielaných dát po červenej značke, doplní útočníkom zaslanú časť hlavičky a napríklad zašle cookie, ktorá užívateľa autentifikuje a tak umožní útočníkovi vykonať akciu pod účtom užívateľa. Popísaný útok priamo funguje len na GET požiadavky, bezpečnostní experti ale predpokladajú zneužiteľnosť chyby aj pri POST požiadavkach a tiež pri ďalších protokoloch, nielen HTTP. Obdobný útok je navyše možné aplikovať aj na scenár s klientskými certifikátmi popísaný vyššie, v ktorom iniciuje autentifikačnú fázu server. Chyba bude odstránená novou verziou protokolu SSL s úpravou pri opakovanej autentifikačnej fáze, prvý návrh novej verzie štandardu už je v súčasnosti k dispozícii. Tvorcovia knižníc a softvéru využívajúceho SSL pravdepodobne najskôr vydajú ale aktualizované verzie, ktoré budú zabraňovať útokom v súčasnej situácie inými spôsobmi. Už vo štvrtok bola vydaná nová verzia OpenSSL 0.9.8l, do akej miery a ako rieši problém autori knižnice zatiaľ neohlásili. Hoci chyba je mimoriadne závažná a pri dôležitých aplikáciách musí byť zvažované riziko jej zneužitia, pre potrebu ťažko realizovaného útoku typu MITM sa nepredpokladá respektíve v súčasnosti nie je známy možný scenár masívneho zneužívania. Ray a Dispensa chybu objavili už v auguste a doteraz sa neverejne v úzkom kruhu expertov pracovalo na príprave novej verzie SSL. Ray a Dispens nakoniec informácie o chybe zverejnili ale skôr ako pôvodne plánovali, keď na jeden konkrétny prípad tejto chyby upozornil verejne a nezávisle Martin Rex. Ray a Dispensa o chybe informovali tu.

Využívate SSL aj na iný účel ako na prístup k zabezpečeným webovým stránkam? (hlasov: 402)

Najnovšie články: Diskusia:

Pridať komentár | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||