|

Detaily problémov so šifrovanými PGP a S/MIME emailami, ako ich bezpečne používať

Tím bezpečnostných expertov, ktorý v pondelok spolu s EFF varoval pred bezpečnostnými zraniteľnosťami s dopadom na používanie šifrovaných emailov oboma hlavnými štandardami PGP aj S/MIME, zverejnil aj detaily problémov. Hoci nejde o žiadne nové zraniteľnosti v samotných štandardoch PGP a S/MIME ale o implementačné chyby v emailových klientoch a ich pluginoch a dávno známe problémy, to nič neznižuje na praktickom vážnom dopade zraniteľností. Tie totiž môžu umožniť útočníkovi získať dešifrovanú podobu šifrovaných emailov obeti. bezpečnosť

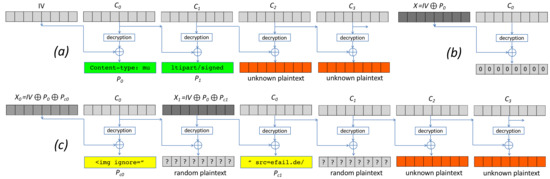

Zraniteľnosti respektíve útoky označil menom Efail. Ako sme správne odhadli už podľa náznakov, nejde o žiadne nové zraniteľnosti v samotných štandardoch PGP a S/MIME ale o implementačné chyby v emailových klientoch a ich pluginoch prípadne v kombinácii s dávno známymi problémami. To nič neznižuje na praktickom vážnom dopade zraniteľností, ktoré môžu pri využívaní zraniteľného produktu umožniť útočníkovi získať dešifrovanú podobu šifrovaných emailov. PGP a S/MIMEPGP aj S/MIME sú štandardami pre end-to-end šifrovanie emailov, pri ktorých sa email zašifruje s využitím asymetrických šifier verejným kľúčom príjemcu emailu. Odšifrovať ho tak môže len držiteľ privátneho kľúča príjemcu.Oba štandardy kombinujú asymetrickú šifru so symetrickou, keď asymetrickou šifrujú len kľúč symetrického šifrovacieho algoritmu používaného ná šifrovanie samotného emailu. Príjemca dostáva email so šifrovaným telom, ktoré pomocou privátneho kľúča užívateľa môže byť napríklad schopný rozšifrovať a zobraziť priamo jeho emailový klient respektíve plugin pre klienta. EfailÚtok Efail dosahuje získanie dešifrovaného emailu pomocou donútenia samotného emailového klienta tento email odoslať s využitím emailu vo formáte HTML, keď je schopný dvomi rozličnými spôsobmi pridať samotný dešifrovaný text emailu do src parametra HTML tagu img naťahovaného z adresy pod kontrolou útočníka. Emailový klient pri snahe načítať tento obrázok tak odošle na server útočníka dešifrovaný text.Útočník pri tomto útoku zašle obeti podvrhnutý email, do ktorého jedným z dvoch spôsobov zakomponuje šifrovaný email poslaný obeti niekým iným, k obsahu ktorého sa chce útočník dostať. Predtým samozrejme ale musí nejakým spôsobom získať prístup k telu tohto šifrovaného emailu, ktorý sa pokúša odšifrovať. Útokom sa môže pokúsiť dešifrovať ľubovoľný aj starší email zaslaný obeti aj v minulosti. Prvý spôsobZ dvoch spôsobov útoku je špeciálne alarmujúce chovanie emailových klientov pri prvom spôsobe. V ňom útočník jednoducho vytvorí email s tromi časťami podľa štandardu MIME, pričom stredná tvorí predmetný šifrovaný email.Niektoré emailové klienty po dešifrovaní emailu všetky tieto tri časti spoja a renderujú ako jeden HTML dokument. Ak útočník prvú časť ukončí otvorením parametra src tagu img a tretiu začne jeho ukončením, celá stredná časť a teda dešifrovaný email je považovaný za súčasť adresy obrázku a emailový klient ju odošle.

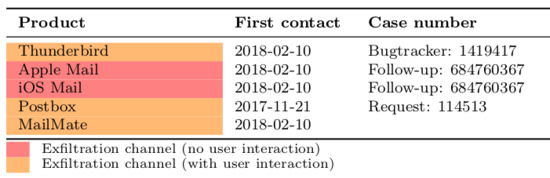

Takto sa správa podľa testu objaviteľov problému päť emailových klientov. Apple Mail a iOS Mail tak spravia bez potrebnej súčinnosti užívateľa, Thunderbird, Postbox a MailMate len s potrebnou súčinnosťou užívateľa, zrejme v podobe potreby potvrdenia načítania obrázkov v štandardnej konfigurácii. Druhý spôsobDruhý spôsob je už naozaj aj kryptografickým útokom, ktorý ale zneužíva mnoho rokov známe slabiny použitých blokových módov symetrických šifier v S/MIME a PGP.V prvom prípade sa používa režim CBC a v druhom CFB, pričom oba z povahy umožňujú útočníkovi modifikovať zašifrovanú správu a špecificky vkladať na jej začiatok v následne rozšifrovanej podobe zvolený text. Efail to využíva na modifikáciu zašifrovanej správy tak, aby na jej začiatok pridal otvorenie parametra src tagu img. Po dešifrovaní a zobrazení správy emailový klient opäť sám odošle dešifrovanú pôvodnú správu.

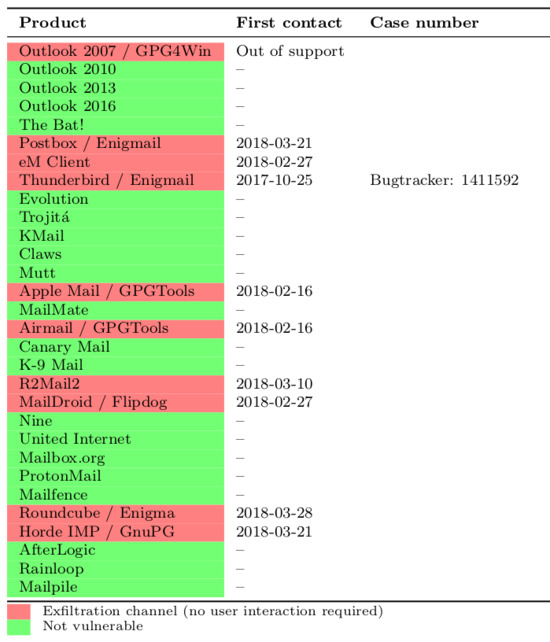

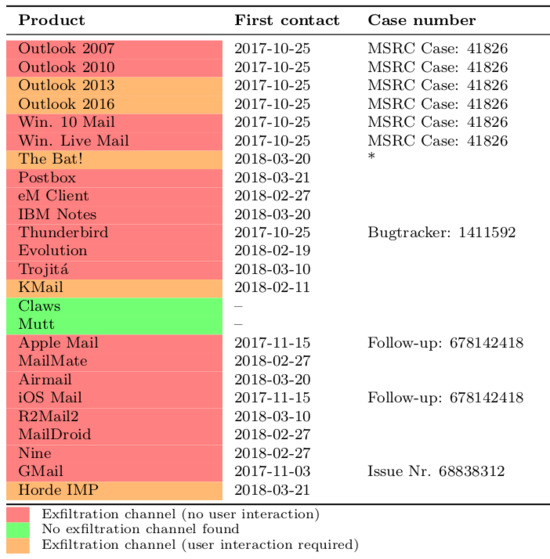

Tento útok je univerzálnejší a účinný v oveľa viac emailových klientoch, jeho účinnosť sa ale výrazne odlišuje v prípade S/MIME a PGP.

V PGP útok sťažuje napríklad kompresia ale najmä už v roku 2000 bola pridaná ochrana proti takýmto modifikáciám v podobe autentifikačných paketov MDC, ktoré umožňujú detekovať modifikáciu obsahu šifrovanej správy. Štandardný nástroj pre GPG, GnuPG, následne upozorňuje, ak bola správa zmenená. Útočník síce môže niekoľkými spôsobmi správu modifikovať tak, aby odstránil MDC respektíve odstránil ich kontrolu, GnuPG následne upozorňuje na chýbajúce MDC. Korektne implementovaný emailový klient respektíve plugin by tak mal takúto správu detekovať a nezobraziť. Na viacerých kombináciách emailových klientov a pluginov je ale útok účinný, vrátane Thunderbirdu s Enigmail, Apple Mail s GPGTools a Outlook 2007 s GPG4Win.

V prípade S/MIME je naopak útok účinný proti množstvu klientov a väčšinou bez potreby akejkoľvek súčinnosti na strane užívateľa. Ako používať PGP a S/MIME bezpečneV prípade PGP nie je na strane samotného štandardu PGP ani štandardného nástroja GnuPG využívaného jednotlivými pluginmi vôbec žiadna zraniteľnosť ani chyba, keď aj možný problém modifikácie správ bol eliminovaný pred 18 rokmi. V prípade PGP je tak zodpovednosť plne na emailových klientoch prípadne ich pluginoch.V prípade S/MIME a druhého spôsobu útoku je situácia komplikovanejšia, keď efektívny útok je umožnený možnou modifikáciou šifrovaných správ ale na druhej strane táto vlastnosť je dlhodobo známa. Či pre S/MIME existuje riešenie zabraňujúce takejto modifikácii autori Efail neinformujú, v každom prípade evidentne nie je bežne nasadené. Aj tu je ale veľká zodpovednosť na emailových klientoch, keď nielen načítavanie obsahu z Internetu u šifrovaných a predpokladane dôverných správ ale aj vôbec renderovanie takýchto správ ako HTML kódu prinášajúce rozličné riziká je celkovo problematické a nežiadúce. Používať zraniteľné produkty do opravenia problémov nie je v žiadnom prípade odporúčané, keď podľa tímu za Efail je možné evidentne niekoľkými spôsobmi vo viacerých klientoch obísť aj zákaz blokovania načítavania obsahu emailov z Internetu. Zároveň nie je jasné ako tvorcovia klientov opravia problémy s útokmi na S/MIME druhým spôsobom. Navyše na podobný účel, získanie dešifrovaných emailov obeti, je možné zneužiť pri podpore dešifrovania priamo v emailových klientoch aj ľubovoľné iné bezpečnostné chyby napríklad umožňujúce spustenie útočníkom zvoleného kódu. Vhodným riešením na zváženie pre užívateľov je tak nerealizovať dešifrovanie dôverných emailov priamo v emailovom klientovi ale v inej offline aplikácii a šifrované správy medzi klientom a touto aplikáciou prenášať. Toto riešenie má ale samozrejme aj negatíva v podobe menšieho komfortu. Najnovšie články: Diskusia:

Pridať komentár | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||